Свест о пхисхинг-у: како се то дешава и како то спречити

Зашто криминалци користе пхисхинг напад?

Која је највећа безбедносна рањивост у организацији?

Људи!

Кад год желе да заразе рачунар или добију приступ важним информација као што су бројеви налога, лозинке или ПИН бројеви, све што треба да ураде је да питају.

Пхисхинг Напади су уобичајени јер су:

- Лако за направити – Дете од 6 година могло би да изврши пхисхинг напад.

- Сцалабле – Они се крећу од напада са спеар-пхисхингом који погађају једну особу до напада на целу организацију.

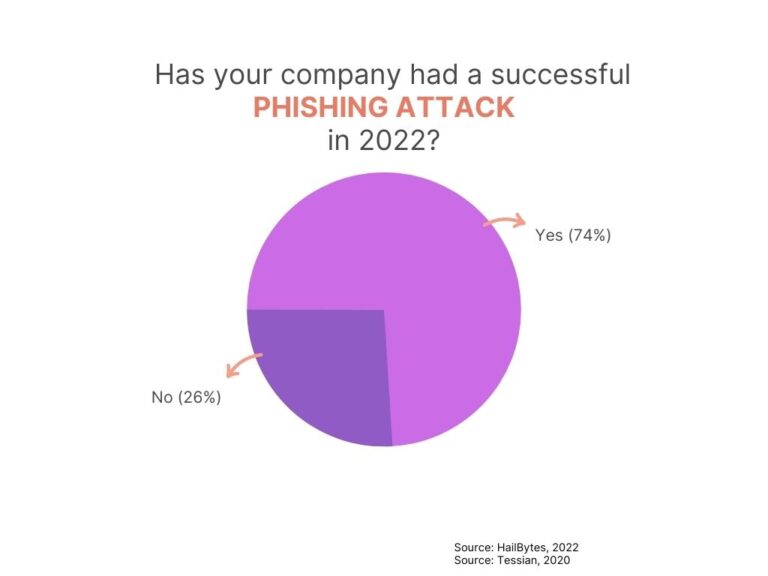

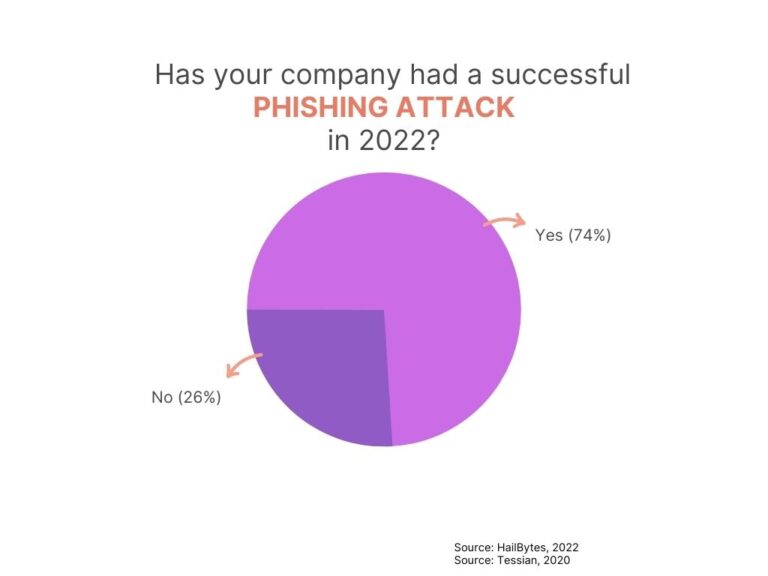

- Веома ефикасни - 74% организација су доживели успешан пхисхинг напад.

- Акредитиви Гмаил налога – $80

- Пин кредитне картице – $20

- Онлине банкарски акредитиви за рачуне са најмање 100 долара у њима - $40

- Банковни рачуни код најмање 2,000 долара - $120

Вероватно мислите: „Вау, моји рачуни иду на најнижи долар!“

И ово је истина.

Постоје и други типови налога који коштају много већу цену јер је лакше одржавати анонимне трансфере новца.

Налози који држе крипто су џекпот за пхисхинг преваранте.

Тренутне стопе за крипто рачуне су:

- Цоинбасе – $610

- Блоцкцхаин.цом – $310

- Бинанце - $410

Постоје и други нефинансијски разлози за пхисхинг нападе.

Напади пхисхинг-а могу да се користе од стране националних држава за хаковање у друге земље и рударење њихових података.

Напади могу бити ради личне освете или чак уништавања репутације корпорација или политичких непријатеља.

Разлози за пхисхинг нападе су бескрајни...

Како почиње пхисхинг напад?

Напад пхисхинг обично почиње тако што криминалац одмах изађе и пошаље вам поруку.

Могу вам дати телефонски позив, е-пошту, тренутну поруку или СМС.

Они могу тврдити да су неко ко ради за банку, другу компанију са којом послујете, државну агенцију или се чак претварају да су неко у вашој организацији.

Е-порука за крађу идентитета може од вас тражити да кликнете на везу или да преузмете и извршите датотеку.

Можда мислите да је то легитимна порука, кликните на везу унутар њихове поруке и пријавите се на оно што изгледа да је веб локација организације којој верујете.

У овом тренутку је пхисхинг превара завршена.

Предали сте своје приватне податке нападачу.

Како спречити пхисхинг напад

Главна стратегија за избегавање пхисхинг напада је обука запослених и изградња свести о организацији.

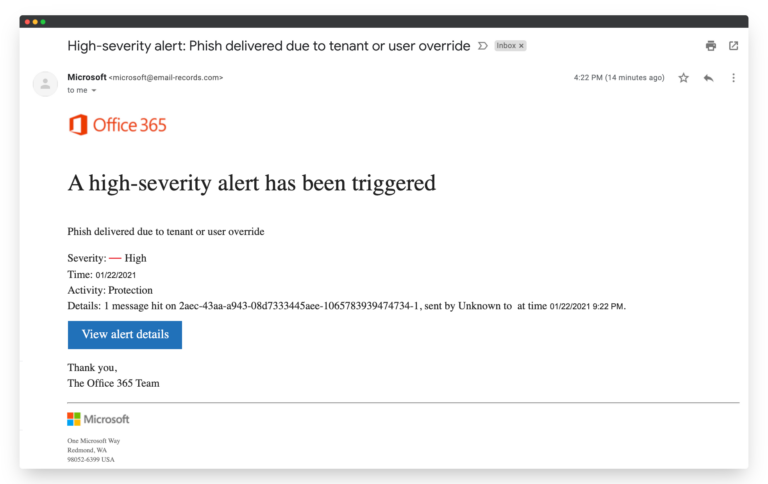

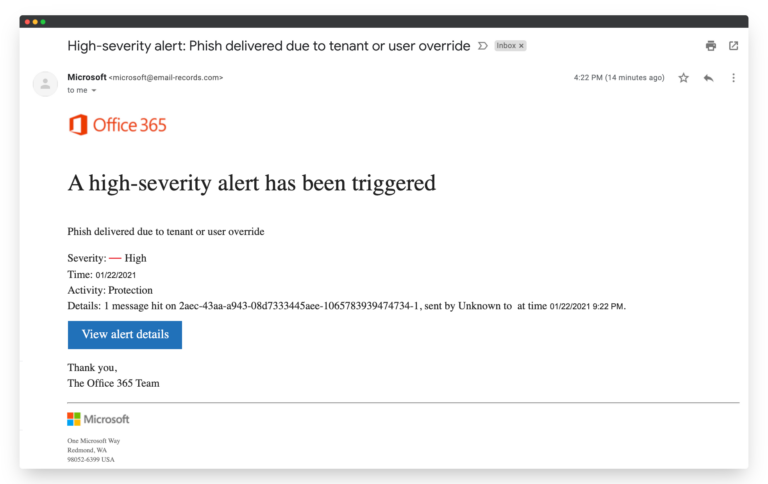

Многи пхисхинг напади изгледају као легитимне е-поруке и могу проћи кроз филтер нежељене поште или сличне сигурносне филтере.

На први поглед, порука или веб локација могу изгледати стварно користећи познати изглед логотипа итд.

Срећом, откривање пхисхинг напада није тако тешко.

Прва ствар на коју треба обратити пажњу је адреса пошиљаоца.

Ако је адреса пошиљаоца варијација на домену веб локације на коју сте можда навикли, можда ћете желети да наставите са опрезом и да не кликнете ништа у телу е-поште.

Такође можете погледати адресу веб локације на коју сте преусмерени ако постоје везе.

Да бисте били сигурни, требало би да унесете адресу организације коју желите да посетите у прегледач или користите омиљене претраживаче.

Пазите на везе које када се пређе курсором преко њих приказује домен који није исти као компанија која шаље е-пошту.

Пажљиво прочитајте садржај поруке и будите скептични према свим порукама у којима се од вас тражи да пошаљете своје приватне податке или потврдите информације, попуните обрасце или преузмете и покренете датотеке.

Такође, не дозволите да вас садржај поруке завара.

Нападачи често покушавају да вас уплаше да би вас натерали да кликнете на линк или вас награђују да бисте добили своје личне податке.

Током пандемије или ванредне ситуације у држави, преваранти ће искористити страхове људи и користити садржај наслова или тела поруке да би вас уплашили да предузмете акцију и кликнете на везу.

Такође, проверите да ли у поруци е-поште или на веб-страници има лоших правописних или граматичких грешака.

Још једна ствар коју треба имати на уму је да већина компанија од поверења обично неће тражити од вас да пошаљете осетљиве податке путем веба или поште.

Зато никада не би требало да кликнете на сумњиве везе или да дајете било какве осетљиве податке.

Шта да радим ако добијем е-поруку за „пецање“?

Ако добијете поруку која изгледа као пхисхинг напад, имате три опције.

- Избриши то.

- Проверите садржај поруке тако што ћете контактирати организацију преко њеног традиционалног канала комуникације.

- Можете проследити поруку свом одељењу за ИТ безбедност на даљу анализу.

Ваша компанија би већ требало да прегледа и филтрира већину сумњивих е-порука, али свако може постати жртва.

Нажалост, пхисхинг преваре су све већа претња на интернету и лоши момци увек развијају нове тактике да дођу до вашег пријемног сандучета.

Имајте на уму да сте на крају последњи и најважнији слој одбране од покушаја крађе идентитета.

Како зауставити пхисхинг напад пре него што се догоди

Пошто се пхисхинг напади ослањају на људску грешку да би били ефикасни, најбоља опција је да обучите људе у свом послу како да избегну мамац.

То не значи да морате имати велики састанак или семинар о томе како да избегнете пхисхинг напад.

Постоје бољи начини да пронађете празнине у вашој безбедности и побољшате свој људски одговор на пхисхинг.

2 корака које можете предузети да бисте спречили превару о пхисхинг-у

A пхисхинг симулатор је софтвер који вам омогућава да симулирате пхисхинг напад на све чланове ваше организације.

Симулатори „пецања“ обично долазе са шаблонима који помажу прикривању е-поште као поузданог добављача или опонашају интерне формате е-поште.

Симулатори пхисхинга не само да креирају е-пошту, већ помажу у постављању лажне веб странице на коју ће примаоци на крају унети своје акредитиве ако не прођу тест.

Уместо да их грдите да су упали у замку, најбољи начин да се решите ситуације је да пружите информације о томе како да процените е-поруке за крађу идентитета у будућности.

Ако неко падне на тесту за „пецање“, најбоље је да му једноставно пошаљете листу савета о уочавању „пецања“ имејлова.

Можете чак користити овај чланак као референцу за своје запослене.

Још једна велика предност коришћења доброг симулатора крађе идентитета је то што можете измерити људску претњу у вашој организацији, што је често тешко предвидети.

Може потрајати и до годину и по дана да се запослени обуче на безбедан ниво ублажавања.

Важно је одабрати праву инфраструктуру за симулацију пхисхинга за ваше потребе.

Ако радите симулације пхисхинга у једном предузећу, онда ће вам задатак бити лакши

Ако сте МСП или МССП, можда ћете морати да покренете пхисхинг тестове у више предузећа и локација.

Одлучивање за решење засновано на облаку била би најбоља опција за кориснике који воде више кампања.

У Хаилбитес-у смо конфигурисали ГоПхисх, један од најпопуларнијих пхисхинг оквира отвореног кода као инстанца лака за коришћење на АВС-у.

Многи пхисхинг симулатори долазе у традиционалном Саас моделу и имају чврсте уговоре повезане са њима, али ГоПхисх на АВС-у је услуга заснована на облаку где плаћате по измереној стопи, а не по уговору на 1 или 2 године.

Корак 2. Обука о свести о безбедности

Кључна предност давања запосленима безбедност свест обука их штити од крађе идентитета, крађе банака и украдених пословних акредитива.

Обука о свести о безбедности је од суштинског значаја за побољшање способности запослених да уоче покушаје крађе идентитета.

Курсеви могу помоћи да се особље обучи да открије покушаје крађе идентитета, али се само неколицина фокусира на мала предузећа.

За вас као власника малог предузећа може бити примамљиво да смањите трошкове курса слањем неких Иоутубе видео снимака о свести о безбедности…

али особље ретко се сећа ту врсту обуке дуже од неколико дана.

Хаилбитес има курс који има комбинацију брзих видео снимака и квизова тако да можете да пратите напредак својих запослених, да докажете да су безбедносне мере на снази и да у великој мери смањите своје шансе да претрпите пхисхинг превару.

Можете погледати наш курс о Удеми-у овде или кликнути на курс испод:

Ако сте заинтересовани да покренете бесплатну симулацију пхисхинга да бисте обучили своје запослене, идите на АВС и погледајте ГоПхисх!

Лако је започети и увек нам се можете обратити ако вам је потребна помоћ при подешавању.